Twitter te mostrará tuits y retuits de gente que no sigues aunque no quieras

A partir de ahora si ves un tuit de alguien que no conoces o no sigues no te preocupes, no puedes quitarlo y tendrás que verlos en tu ‘timeline’ aunque no quieras. Te guste o no, este nuevo experimento de Twitter consiste en que aparezcan mensajes de gente que no sigues y que no son […]

Un fallo en iCloud pudo ocasionar la filtración de fotos de famosas desnudas

Durante este fin de semana se han filtrado cientos de imágenes de celebridades desnudas. Ahora, según informa The Next Web, parte de la culpa de la filtración la ha tenido un fallo en iCloud y una vulnerabilidad en «Find My Phone». Un «scrip» Pyton (un tipo de lenguaje de publicación) apareció en Github y […]

¿Se acerca la muerte de las contraseñas?

Las contraseñas son un sufrimiento. Escogemos palabras fáciles de recordar que son igualmente fáciles de adivinar para los hackers. Pero aún así las olvidamos, y encima las roban con relativa frecuencia. El último gran capítulo en la historia de los grandes robos de claves personales fue a principios de este mes, cuando hackers […]

Samsung se sometió al Ice Bucket Challenge y desafió al iPhone y Nokia (Video)

La campaña mundial Ice Bucket Challenge ha conducido a desafíos insólitos. Ya no sólo las estrellas y principales autoridades mundiales se someten a recibir una baldazo de agua helada. Ahora también los teléfonos celulares lo hacen. En un video publicado por la compañía surcoreana Samsung, el modelo Galaxy S5 se somete al desafío y, […]

GoPro lanza un accesorio de sus cámaras para perros

La marca de cámaras de acción, GoPro, ha lanzado un nuevo accesorio. Esta vez no ha pensado en cascos, sujeciones para vehículos o extensiones para hacer selfies. No, en esta ocasión ha sacado al mercado un arnés para perros. Fetch (el arnés) está diseñado como cualquier otro arnés para canes sólo que tiene dos […]

Una Red Social que olvida todo en 24 horas

Crean una aplicación en la que el contenido desaparece en 24 horas. Esta nueva herramienta, desarrollada para iPhone, fue clasificada como un anti Facebook. «Sobrr promueve compartir sólo los contenidos más refrescantes y llevar una relación casual sin condiciones», dijo el cofundador de la aplicación Bruce Yang. Esta nueva aplicación es una nueva red […]

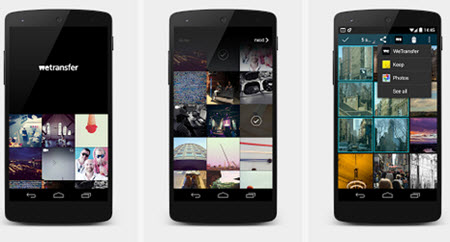

WeTransfer permite enviar archivos de 10 GB desde Android

WeTransfer es una aplicación para iOS y desde hoy también disponible para Android, con la cual podemos enviar archivos de hasta 10 GB desde nuestro móvil. WeTransfer permite enviar archivos de 10 GB desde Android Habiendo obtenido un gran éxito entre los usuarios de iPhone y iPad, WeTransfer ahora desembarca en el Google […]

Sony Xperia M2 Aqua confirmado para México

Se confirma el futuro lanzamiento del Sony Xperia M2 Aqua para el mercado mexicano, según informantes anónimos de medios locales. El Sony Xperia M2 Aqua vino a ser uno de los anuncios más inesperados y sorprendentes de las últimas semanas. Luego de una corrida inicial de rumores, donde el primer diseño de este modelo […]

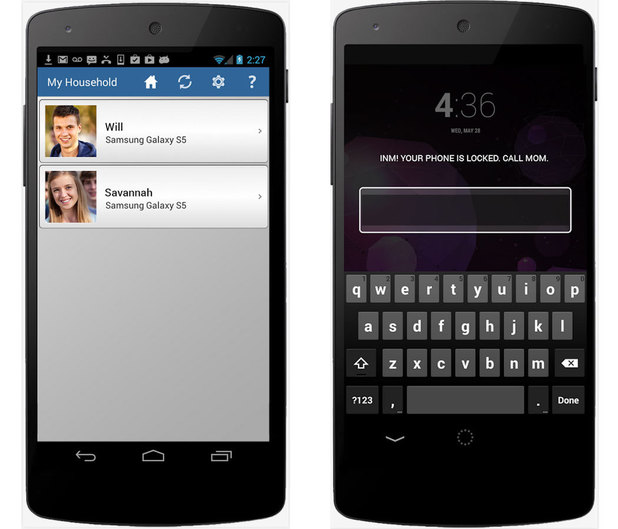

‘Ignore No More’: Una app que bloquea el móvil si ignoras las llamadas de tu madre

Todos hemos sufrido alguna vez los gritos de nuestras madres y padres cuando nos les hemos cogido el teléfono móvil, ya fuera a propósito o no. Una situación muy común que hartó tanto a una madre americana que decidió crear la aplicación ‘Ignore No More’. Esta nueva app funciona impidiendo al joven usar su […]

Cada segundos se crean tres virus informáticos en el mundo

Cada segundo se crean tres virus informáticos en el mundo y en América Latina ciudadanos y organizaciones de Brasil, México, Venezuela y Perú son las principales víctimas, informó en Cartagena de Indias, la empresa rusa de seguridad informática Kaspersky Lab. A la par de que crece la conectividad en Internet y el auge de […]