Rodríguez instó a la oposición a abandonar el «discurso ambiguo» con respecto al diálogo

El dirigente oficialista Jorge Rodríguez instó este lunes a la oposición venezolana a abandonar el discurso ambiguo que mantiene con respecto al diálogo nacional. “Ellos están con la moda de que están en proceso de exploración. Alrededor del diálogo en Venezuela, del diálogo de paz, del diálogo político, siempre se maneja […]

CNE no utilizará tinta indeleble en las elecciones regionales

Para las elecciones regionales a realizarse en el país el 15 de octubre próximo no se utilizará la tinta indeleble, informó la rectora del Consejo Nacional Electoral (CNE) Tania D` Amelio, a través de la red social Twitter. “Para las elecciones regionales 2017 del 15 de octubre no se utilizará la […]

Inameh pronostica abundante nubosidad con precipitaciones

La Actividad de la Zona de Convergencia Intertropical originará este martes áreas de abundante nubosidad y precipitaciones moderadas a fuertes, algunas con actividad tormentosa en gran parte del país pronostica el Instituto Nacional de Meteorología e Hidrología (Inameh). Según el parte meteorológico, estas precipitaciones se esperan hacia las regiones Oriental, Llanos […]

La cara oculta del «hackeo» a CCleaner: entre guerras comerciales y ataques a la cadena de suministros

Según los datos de la propia compañía, 2.27 millones de usuarios de la herramienta «antimalware» instalaron una versión del software que había sido «hackeada» para incluir «malware», una técnica al alza entre los ciberdelincuentes Existe una leyenda (más urbana que otra cosa) que cree entender que la difusión de virus informáticos es cosa […]

Caricaturas del martes 19/09/2017

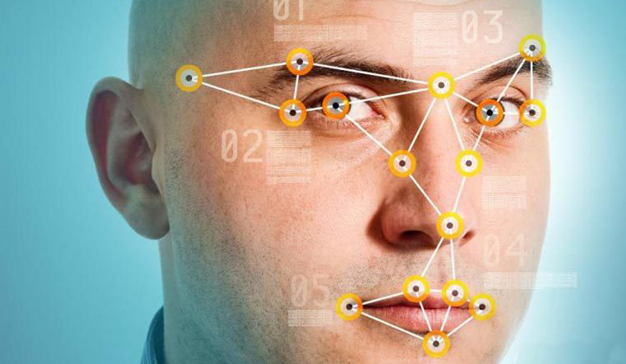

Selfis: del 2D al 3D gracias a la inteligencia artificial

El sistema capaz de transformar un selfi en 3D con machine learning Por si no fuese suficiente con encontrar las redes sociales inundadas de selfis, ahora, gracias a la inteligencia artificial, podemos trasladar estas autofotos al mundo real. Y es que, ha llegado el colmo de la egolatría. Un grupo […]

Netflix se inspira en los años 80 para promocionar la nueva temporada de Stranger Things

Netflix comenzará a lanzar en su plataforma la segunda temporada Stranger Things el próximo 27 de octubre. Para despertar la intriga entre sus fans, la empresa estadounidense está reemitiendo cada jueves un capítulo de la anterior temporada. #StrangerThursdays es el hashtag elegido por Netflix para anunciar cada uno de estos episodios en las redes sociales, especialmente en Twitter. Además, […]

Pornografía para todos: plataformas para compartir tus encuentros sexuales

Tengo una amiga en Londres que es una de las mentes más brillantes y sensibles que haya conocido. Su punto de vista suele ser revelador y sutil al mismo tiempo. Expresa su opinión sobre un tema con tanta determinación que resulta difícil quererla contradecir, pero la elocuencia en sus palabras y la fuerza de sus […]

Ser fan de Game of Thrones mejorará tu vida amorosa

Aunque ya se terminó la séptima temporada de Game of Thrones (si a estas alturas no lo sabes, ¿en dónde te has metido?), siempre puedes confiar en las horas y horas de emoción que pueden darte todos los capítulos de temporadas pasadas, tanto en DVD como vía streaming. Pero, ¿por qué te […]

¿Las mujeres prefieren a los hombres de baja estatura?

Contrario a todo lo que se piensa en torno a lo que las mujeres encuentran atractivo en los hombres en cuestión de físico (alto, fornido, guapo de tez clara y cabello claro, etc), el sitio web Match descarta esta teoría y confirma a través de un nuevo estudio que el hombre ideal es de baja […]