Neymar y Vin Diesel juntos en una película

El delantero brasileño del Barcelona de España, Neymar Jr., es uno de las figuras internacionales que aparece en los nuevos posters de «xXx: Return of Xander» –la próxima película de acción de Vin Diesel– difundidos en la red social Facebook. En junio pasado se reveló que la mega estrella de la selección ‘canarinha’ era parte […]

Deadpool 2 ya encontró su director

Luego de que el director Tim Miller dejara vacante su puesto para la segunda entrega del film Deadpool por diferencias creativas con su protagonista, Ryan Renolds,finalmente el estudio ya le consiguió sustito. El responsable de la cinta del anti súper héroe será David Leitch, quien dirigió el filmJohn Wick. Según algunas […]

Kim Kardashian vuelve a las redes sociales tras tomarse un mes de “descanso”

Luego de ausentarse de las redes sociales tras ser asaltada a punta de pistola el pasado 3 de octubre en un complejo de departamentos de lujo en París, la estrella de Keeping Up with the Kardashians (E!) ha vuelto a la esfera virtual. A través de su popular cuenta de Facebook, que cuenta […]

A Microsoft no le gustó que Google revelara un gran error de Windows

Google dio a conocer el lunes detalles sobre una vulnerabilidad crítica en Windows, y Microsoft simplemente no está contenta con ello. El error puede ser utilizado para burlar la seguridad del sistema Windows32K, dijo Google en su blog. Para complicar más el problema, Google escribió que había dado a conocer el […]

La cobra de David Bisbal a Chenoa durante el concierto de OT

Después de un sentido abrazo, la mallorquina quiso darle dos besos a su expareja pero este se echó para atrás Chenoa intentó dar dos besos a David Bisbal durante el concierto de OT cuando éste retrocedió (RTVE) El dueto de David Bisbal y Chenoa era uno de los momentos más esperados en el concierto […]

12 vulnerabilidades de hardware y software que debe abordar ahora

No es una exageración decir que la mayoría de las organizaciones tienen al menos un poco de hardware y software antiguo que todavía está en uso. Una computadora antigua que todavía está resoplando, corriendo un viejo sistema operativo y tal vez una aplicación que es difícil de reemplazar, que no necesariamente plantea una señal de […]

Justin Bieber podría estar financiando el tratamiento de su ex Selena Gómez

Selena Gómez no pasa por su mejor momento. Desde que le diagnosticaron lupus, sus problemas han ido en aumento. Tuvo que cancelar su gira «Revival World Tour» y entrar en alguna que otra ocasión en rehabilitación para tratar la depresión, ansiedad y los ataques de pánico que padece desde hace algunos meses. […]

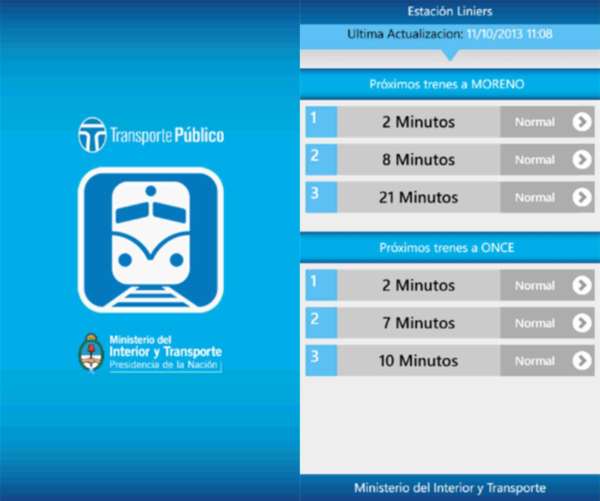

Una nueva aplicación gratuita para saber saber cómo funcionan los trenes

Es para las líneas Sarmiento, Roca, San Martín, Mitre, Belgrano Sur y Tren de la Costa. Permite ver en vivo los horarios de partidas y cancelaciones. A las ya clásicas funciones de despertador, meteorólogo y medidor del tránsito que cumplen la mayoría […]

Adele no quiere saber nada con tener hijos

La famosa artista no quiere volver a experimentar el trauma psicológico que padeció tras el nacimiento de su primogénito Angelo, fruto de su relación con Simon Konecki Hace solo unas semanas, la cantante Adele (28) ofrecía declaraciones contradictorias en sendos conciertos que ofreció durante su exitosa gira por Estados Unidos, afirmando primero que […]

El mando de PS4 ya es compatible con Steam

Si tienes un mando Dualshock 4 y quieres usarlo con tus juegos de Steam, estás de en hora buena, porque el cliente beta de Steam ya da soporte oficial de dicho periférico, posibilitando utilizarlo siempre que tengamos instalada la última actualización de la plataforma de pruebas de Valve. Por supuesto, el […]