El nuevo Oppo R9s y R9s Plus serán una realidad el 19 de octubre

No queda mucho para conocer la nueva oferta de teléfonos móviles de la empresa china Oppo que se disponen a renovar sus dispositivos estrellas con una revisión vitaminada que, si bien no supondrá una revolución en aspectos técnicos, sí que ofrecerán un lavado técnico a unos móviles que se encuentran funcionando muy bien en territorio […]

Samsung Galaxy S8, el 26 de febrero en el Mobile World Congress

Ya hay fecha para la presentación del nuevo Samsung Galaxy S8 que se dará a conocer durante el evento Galaxy Unpacked del Mobile World Congress de Barcelona el próximo 26 de febrero, donde conoceremos de primera mano el nuevo tope de gama de la firma surcoreana con el que pretenden seguir siendo un actor importante […]

Amazon cambia la contraseña de miles de usuarios por seguridad

El gigante del comercio electrónico Amazon ha enviado un e-mail de aviso de cambio de contraseña a miles de clientes por cuestiones de seguridad por tener constancia de que sus credenciales se han podido filtrar en la red en algún otro servicio ajeno a la propia compañía. La empresa ha confirmado la veracidad […]

Consejos para mejorar la seguridad de tu router

Todos los routers incluyen medidas de seguridad por defecto, pero no siempre son las más adecuadas, o no resultan suficientes. Si no revisas las protecciones tu conexión WiFi puede ser hackeada por un vecino mal intencionado, no exprimirás al máximo su velocidad, o no sacarás provecho a las comunicaciones online en juegos multijugador, […]

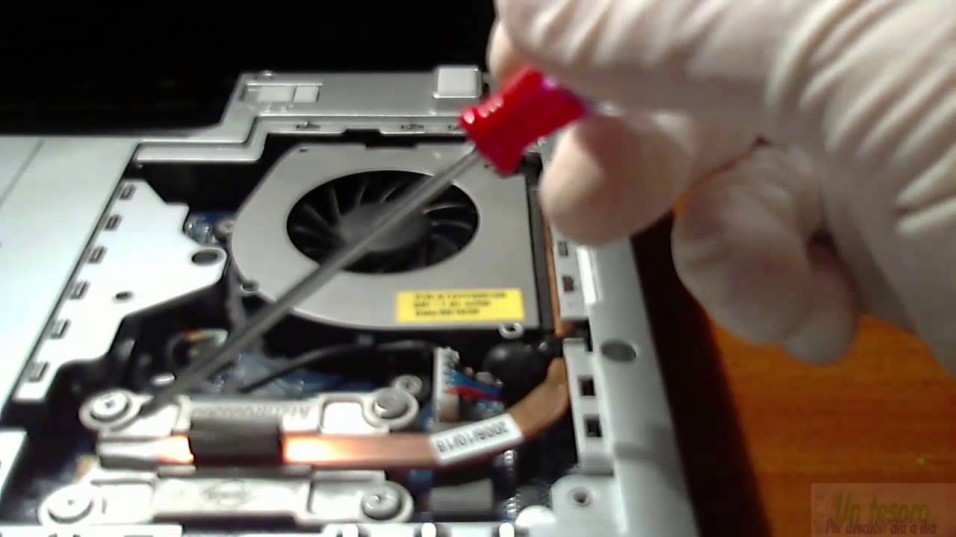

Cómo limpiar un ordenador portátil paso a paso

Aunque ha terminado el verano siguen haciendo calor, además en breve, y probablemente, notarás como tu portátil hace más ruido de lo normal, con los ventiladores funcionando a más revoluciones de las habituales hace unos meses. Si no eres de esos que suele cuidar con mimo todo lo que tiene, o incluso aunque lo seas, […]

Monseñor Baltazar Porras será nombrado cardenal de Venezuela

El papa Francisco anunció este domingo que nombrará cardenal al actualarzobispo de la diócesis de Mérida, Baltazar Enrique Porras Cardozo, dentro de la lista de trece nuevos purpurados que adelantó durante el Ángelus dominical. El consistorio para la creación de estos nuevos cardenales tendrá lugar el próximo 19 de noviembre, en la víspera […]

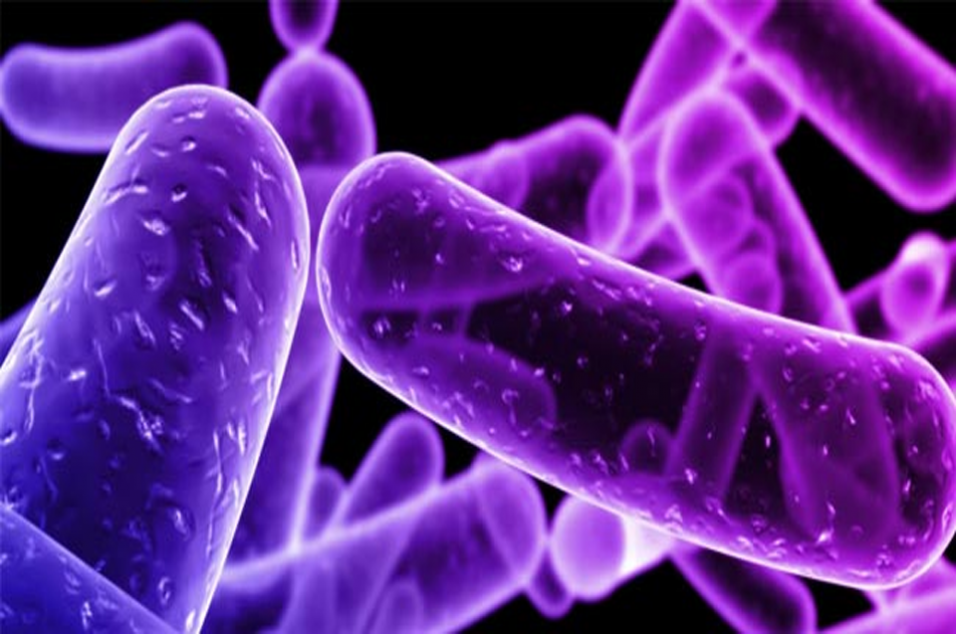

EN: Epidemias amenazan la salud en Venezuela sin cerco sanitario

Por primera vez cuatro enfermedades son trasmitidas por vectores de forma simultánea. Hubo retrocesos en la erradicación de males que habían desparecido Desde hace al menos cinco años comenzaron los brotes de enfermedades que estaban controladas y también llegaron males nuevos que rompieron las fronteras, y que no se han podido […]

¿Qué son los Rat Rods?

Recién terminada la Segunda Guerra Mundial, la cultura automovilística comenzaba a dominar los EE. UU. Cientos de miles de jóvenes habían dejado el ejército y, de vuelta a casa, muchos deseaban la posesión más preciada: un coche. Sin embargo, la mayoría de los modelos disponibles eran demasiados caros, además de grandes y aparatosos, pensados para […]

¿Quién fue el primer hombre que murió en un viaje espacial?

El camino de la humanidad hacia las estrellas también ha tenido héroes no muy reconocidos públicamente pero igualmente valiosos para nuestro avance espacial. Una de esas personas fue el cosmonauta soviético Vladímir Mijáilovich Komarov(1927-1967). Su vuelo espacial en la Soyuz 1 lo convirtió en el primer cosmonauta soviético en volar al espacio exterior más de […]

¿Qué sabe Google de nosotros?

Google posee una gigantesca colección de datos gracias a sus muchos negocios y servicios en la Red. No solo es un buscador de páginas web; también es el responsable del mayor sistema operativo de la era móvil (Android), el proveedor de correo electrónico de más de 1.000 millones de personas (Gmail), un enorme agente publicitario, […]