Andrés Velásquez denunció sabotaje a asamblea con Capriles en Bolívar

El jefe del Comando Simón Bolívar de Bolívar, Andrés Velásquez, denunció persecución contra los trabajadores y el gobernador de Miranda, Henrique Capriles, quien asistiría este martes a una asamblea con trabajadores de las empresas básicas en ese estado y para lo cual no dio autorización el alcalde de Caroní, José ramón López. Sin embargo, Velásquez […]

El millonario negocio de hackear las cuentas de Twitter

El robo de la cuenta en Twitter del que fue víctima la agencia de noticias AP el pasado miércoles, cuando se anunció un atentado contra el presidente Barack Obama en la Casa Blanca, generó pánico en la Bolsa de Nueva York. En tan solo segundos, el Dow Jones sufrió una vertiginosa caída de 150 puntos. […]

Ladrón vestido del Hombre Araña roba en Hollywood

El Hombre Araña tiene dedos pegajosos. La policía de Los Angeles busca a un individuo con disfraz de Hombre Araña que según las autoridades robó 6.000 dólares de las oficinas de una empresa turística en el bulevar Hollywood. Actores callejeros disfrazados de personajes del cine proliferan habitualmente en el Paseo de la Fama […]

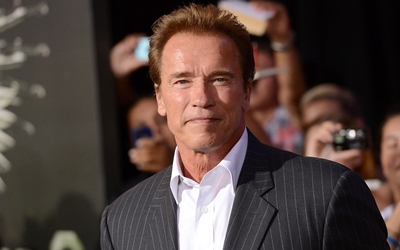

Arnold Schwarzenegger apoya reforma migratoria de senadores

El actor y ex gobernador Arnold Schwarzenegger manifestó públicamente su apoyo al proyecto de reforma migratoria impulsado por ocho senadores demócratas y republicanos y afirmó que lograr una solución a los 11 millones de indocumentados es algo que debe trascender ideologías. «California alberga una cuarta parte de los inmigrantes ilegales del país y casi […]

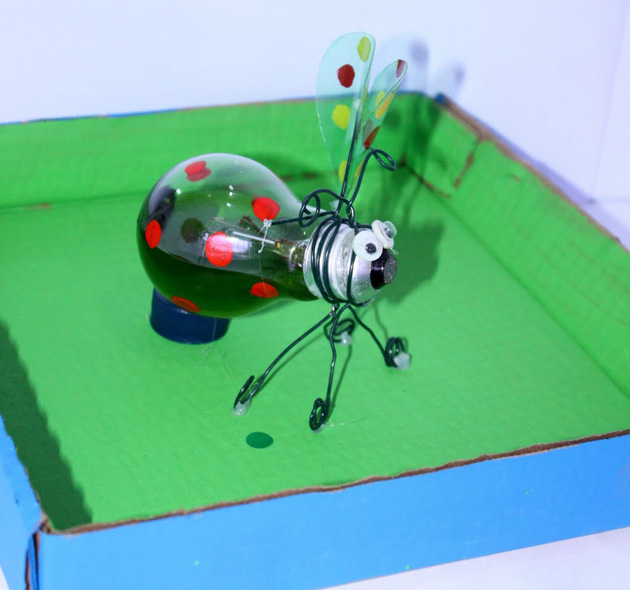

Abren concurso de arte con material de Desecho en Baruta

Por quinto año consecutivo, la comisión de Ecología y Ambiente del Concejo Municipal de Baruta realiza el concurso escolar Reciclarte, donde pueden participar todos los estudiantes de 4to, 5to y 6to grado de escuelas públicas o privadas que estén dentro de El Municipio. La información la brindó el concejal Omar Villalba, quien destacó que […]

Hay US$ 25 millones para la película del Papa

Lo confirmó el productor Christian Peschken, que espera ponerse a trabajar en los próximos meses. La vida de Francisco llegará a la pantalla grande con realización estadounidense Tras los numerosos libros publicados en estas semanas, en la Argentina, Italia y otros países, la vida del papa Francisco podría convertirse en el tema de una […]

«Iron Man 3» supera el éxito de «Los vengadores»

La superproducción de Disney/Marvel «Iron Man 3», que se estrenó entre el miércoles y el viernes pasado en 42 países, ya amasó 195,3 millones de dólares sin haber aparecido aún en las salas de cine de Estados Unidos, informó la productora en un comunicado el lunes. «Iron Man 3», con Robert Downey Jr. y […]

Heynckes: «No plantearemos un partido defensivo»

El entrenador del Bayern Múnich, Jupp Heynckes, ha asegurado hoy que, pese al 4-0 que su equipo endosó al Barcelona, no va a plantear un partido defensivo en el partido de vuelta de las semifinales de la Liga de Campeones, aunque su rival sigue siendo «el mejor equipo del mundo». En la rueda de […]

Ricky Martin apoya una manifestación en Puerto Rico contra la homofobia

El cantante Ricky Martin brindó hoy su apoyo a una manifestación que recorrerá San Juan el próximo 17 de mayo como cierre de la cuarta jornada educativa contra la homofobia que organiza la agrupación Puerto Rico para Tod@s. «Puerto Rico riega la voz y únete a la #caminata del 17 mayo a las 5pm […]

Obama: prueba de ataques químicos en Siria haría repensar opciones de EEUU

El presidente Barack Obama dijo este martes que Estados Unidos podría «reconsiderar» su política hacia Siria si obtiene pruebas de que el régimen de Damasco ha usado armas químicas. Pero Obama mostró cautela sobre los informes de inteligencia, diciendo en una conferencia de prensa en la Casa Blanca: «debo asegurarme de conocer los hechos. […]